1) 기본 설정

- 아래 포스팅을 참고하여 클라우드 포메이션 스택, 라우트53 레코드생성을 한 상태로 가정한다

https://jumpkimg.tistory.com/48

AWS 클라우드 Route 53과 ALB 연동하기

1) CloudFormation 스택 업로드 1) 아래 코드대로 스택을 업로드한다 Parameters: KeyName: Description: Name of an existing EC2 KeyPair to enable SSH access to the instances. Linked to AWS Parameter Type: AWS::EC2::KeyPair::KeyName Constraint

jumpkimg.tistory.com

2) Route53 상태 검사 생성

1) Route53 > 상태 검사 > 상태 검사 생성 클릭

2) 상태 검사 구성 -1(프라이머리)

- 이름 작성 : Primary-ck

- 모니터링 대상 : 엔드포인트

- 엔드포인트 모니터링

프로토콜 : HTTP

IP주소 : Primary EC1의 퍼블릭 IPv4주소 복붙

포트 : 80

경로 : index.html

- 다음 클릭

- 상태 검사 실패 시 알림 메시지 받음 : 아니요 체크

3) 상태 검사 구성 -2(세컨더리)

- 이름 작성 : Sec-ck

- 모니터링 대상 : 엔드포인트

- 엔드포인트 모니터링

프로토콜 : HTTP

IP주소 : Sec EC2의 퍼블릭 IPv4주소 복붙

포트 : 80

경로 : index.html

- 다음 클릭

- 상태 검사 실패 시 알림 메시지 받음 : 아니요 체크

4) 상태검사 생성 확인

- 생성한 상태검사 2개 모두 정상 상태인지 확인한다.

3) Route53 레코드 생성

1) Route53 > 호스팅영역 > 레코드 생성 클릭

2) 라우팅 정책 선택

- 장애 조치 체크

- 다음 클릭

3) 레코드 구성

- 레코드 이름 작성 : test

- 장애조치 레코드 정의 클릭

4) 프라이머리 EC2-1 장애 조치 레코드 정의

- 값/트래픽 라우팅 대상 : 레코드 유형에 따른 IP 주소 또는 다른 값 / Primary EC2-1의 퍼블릭 IPv4 주소 복붙

- 장애 조치 레코드 유형 : 기본

- 상태 확인 ID : Primary EC2-1 선택

- 레코드 ID : Primary-web

- 장애 조치 레코드 정의 클릭

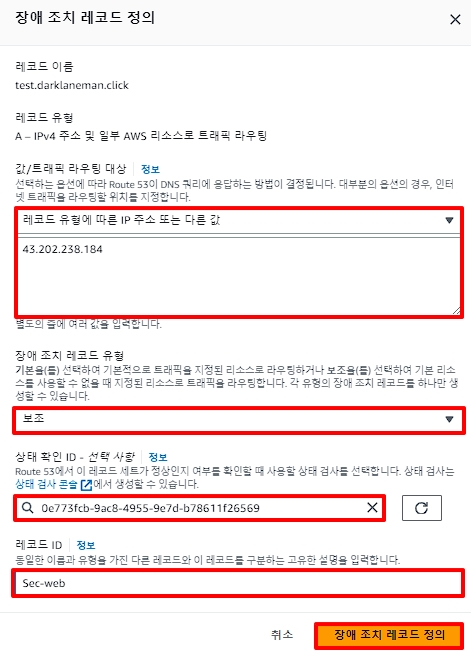

5) 세컨더리 EC2-2 장애 조치 레코드 정의

- 값/트래픽 라우팅 대상 : 레코드 유형에 따른 IP 주소 또는 다른 값 / Sec EC2-2의 퍼블릭 IPv4 주소 복붙

- 장애 조치 레코드 유형 : 보조

- 상태 확인 ID : Sec EC2-2 선택

- 레코드 ID : Sec-web

- 장애 조치 레코드 정의 클릭

6) 레코드 생성

- 장애 조치 레코드 2개가 추가되었는지 확인 후 레코드 생성 클릭

7) 레코드 정상 작동 확인

- 생성한 레코드가 잘 작동하는지 확인한다.

4) 장애 발생 시키기

1) EC2 > 인스턴스 > EC2-1 인스턴스를 인스턴스 중지시킨다.

2) 상태 검사 확인

- EC2-1 인스턴스를 중지시킨 후에 상태검사 Primary-ck 상태가 정상에서 비정상으로 변경된 것을 확인할 수 있다.

'솔데스크 아마존 AWS 클라우드 > AWS 클라우드' 카테고리의 다른 글

| AWS 클라우드 S3, CloudFront, Route53를 이용한 웹사이트 배포 (0) | 2024.01.09 |

|---|---|

| AWS 클라우드 Route 53과 ALB 연동하기 (0) | 2024.01.08 |

| AWS 클라우드 EC2 Route 53 연동 및 레코드 생성하기 (0) | 2024.01.07 |

| AWS 클라우드 Route 53 도메인 등록하기 (0) | 2024.01.07 |

| AWS 클라우드 VPC Interface endpoint 생성 및 프라이빗 통신 설정 (0) | 2024.01.05 |